- support@emaro-ssl.ru

-

Связаться с нами150003, г. Ярославль, ул. Полушкина роща, д. 9, офис 14Пн - Пт: 08:00 до 17:00

Сб - Вс: ВыходнойБухгалтерия: buh@emaro-ssl.ru

Поддержка: support@emaro-ssl.ru

- support emaro

- 0

- basket

- Personal

SSL сертификаты для банков и финансовых учреждений

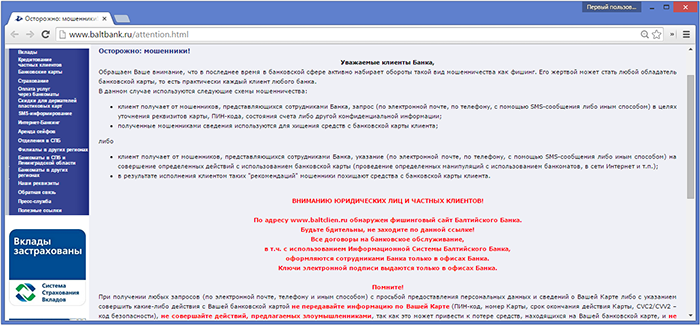

Банки, кредитные союзы, страховые компании и другие финансовые учреждения являются первыми целями для фишинговых атак и других видов мошенничества, направленных на хищение личных данных. В последнее время отмечается значительный рост мошеннических инцидентов в банковской сфере, и большинство из них связано именно с Интернет банкингом. С каждым днем спамеры становятся все более находчивыми, рассылая письма с мошенническими ссылками как бы от банков и кредитных учреждений. В связи с тем, что из года в год количество краж данных с использованием фишинга и социальной инженерии возрастает в разы, вопрос безопасности в Интернет банкинге становится актуальным, как никогда ранее. Хорошо, если сотрудники банка успевают вовремя заметить подозрительные действия мошенников и принять меры предосторожности, а также предупредить клиентов, как, например, в этом случае:

Или в этом:

На данный момент фишинговая страница, на которую ссылается банк, закрыта, тем не менее, клиенты этого банка могли потерять большие сбережения, оказавшись на поддельном сайте.

Также существует такой вид мошенничества, как выборочный фишинг. В этом случае мошенник уже обладает некоей информацией о жертве. В электронной почте он указывает уже известные данные и просит дополнить их недостающими. Думая, что действительно написал один из сотрудников банка, пользователь считает, что предоставить остальную информацию – безопасно. Такой метод вызывает больше доверия посетителей и, соответственно, приносит больше убытков. Другим подвидом фишинга можно назвать «вишинг» (от английского слова «Vishing», сокращения от фразы «Voice Phishing», т.е. голосовой фишинг). От обычного фишинга этот тип мошенничества отличается тем, что клиенту присылают телефонный номер с указанием позвонить по нему, чтобы обновить, разблокировать или продлить свою учетную запись. Когда пользователь набирает телефонный номер, его просят предоставить такую информацию, как номер учетной записи, номер карты, страховки и т.д.

Незашифрованное HTTP-соединение между сервером и клиентом не прямое, а осуществляется посредством нескольких промежуточных серверов. Поэтому хакер может легко разделить его на два, внедрившись в процесс передачи данных в качестве одного из промежуточных серверов, и при этом оставшись незамеченным ни одной стороной. Если же на сервере банка установлен простой SSL сертификат, это значительно усложняет работу мошенникам, но, к сожалению, не предотвращает возможность проведения MITM-атаки. Дело в том, что мошенник также может приобрести дешевый SSL сертификат, или использовать его бесплатную тестовую версию для проведения атаки.

При выдаче простых SSL сертификатов с проверкой только домена центры сертификации проверяют лишь право доступа заказчика к домену, но не его личность. Поэтому они могут гарантировать только наличие зашифрованного соединения, но не безопасность адресата в этом соединении. Получив простой SSL сертификат, или создав его самостоятельно, мошенник может также установить два независимых SSL соединения, разместившись между сервером и клиентом. Как правило, браузер клиента в этом случае выдает предупреждение о том, что сертификат не является доверенным (т.е. не подписан доверенным центром сертификации, если хакер создал его сам) или же, что SSL сертификат не соответствует домену.

На данном этапе возникает проблема недостаточной информированности Интернет пользователей: большинство из них просто игнорируют сообщение браузера, даже не читая его, и продолжает транзакцию по взломанному каналу связи. Поэтому крайне важно информировать пользователей о потенциальных угрозах и факторах, на которые следует обращать внимание при работе с онлайн банкингом.

Теперь следует сообщить клиентам, чтобы они обращали внимание на наличие SSL сертификата на сайте банка. С EV SSL сертификатом эта задача также решается намного проще: когда клиент подключается к сайту, защищенному EV сертификатом, адресная строка его браузера окрашивается в зеленый цвет и в ней появляется название банка. Таким образом, пользователь сможет убедиться в том, что находится на верном сайте, а не попал на подделку мошенника.

Все EV SSL сертификаты для банков и финансовых учреждений, независимо от того, у какого поставщика или центра сертификации Вы их купили, должны соответствовать одним и тем же требованиям. Это значит, что не имеет значения, купили ли Вы EV SSL сертификат от Comodo, Thawte, GeoTrust или Symantec, - они одинаково безопасны и зеленая адресная строка также значима.

Или в этом:

На данный момент фишинговая страница, на которую ссылается банк, закрыта, тем не менее, клиенты этого банка могли потерять большие сбережения, оказавшись на поддельном сайте.

Виды мошенничества в Интернет банкинге

Для кражи личных данных используется множество мошеннических схем, основанных как на технических недостатках безопасности (поиск уязвимостей, подмена веб-сайта, незаметное перенаправление пользователей на фальшивые страницы, вирусные программы, и т.д.), так и на человеческом факторе (социальная инженерия – термин используется, когда мошенники связываются с потенциальной жертвой и с помощью разнообразных психологических уловок узнают ее личную информацию). Вот некоторые из возможных схем мошенничества:1. Фишинг

Этот вид Интернет мошенничества заключается в отправке фальшивого электронного письма клиенту, которое выглядит так, будто было действительно отправлено из банка. Содержание письма может быть разным, но обязательно будет содержать призыв к какому-либо действию и ссылку на поддельный сайт, на котором это действие нужно совершить. Например, это может быть письмо с предупреждением о возможной бреши в безопасности сервиса и с требованием срочно подтвердить свои данные пользователя. Ничего не подозревающие клиенты, которые ответят на письмо или перейдут по ссылке, будут перенаправлены на веб-сайт, где их просят предоставить конфиденциальную личную и финансовую информацию. Эту информацию собирают мошенники и используют, чтобы получить доступ к счетам клиента.

Также существует такой вид мошенничества, как выборочный фишинг. В этом случае мошенник уже обладает некоей информацией о жертве. В электронной почте он указывает уже известные данные и просит дополнить их недостающими. Думая, что действительно написал один из сотрудников банка, пользователь считает, что предоставить остальную информацию – безопасно. Такой метод вызывает больше доверия посетителей и, соответственно, приносит больше убытков. Другим подвидом фишинга можно назвать «вишинг» (от английского слова «Vishing», сокращения от фразы «Voice Phishing», т.е. голосовой фишинг). От обычного фишинга этот тип мошенничества отличается тем, что клиенту присылают телефонный номер с указанием позвонить по нему, чтобы обновить, разблокировать или продлить свою учетную запись. Когда пользователь набирает телефонный номер, его просят предоставить такую информацию, как номер учетной записи, номер карты, страховки и т.д.

2. SMS-банкинг

С помощью sms-банкинга мошенники также могут заполучить средства доверчивых людей. Этот метод чаще всего используется для людей, которые выкладывают в сети объявления и пытаются продать онлайн что-либо достаточно дорогое. Мошенник звонит продавцу, договаривается о покупке товара. Здесь важную роль играет sms-банкинг – оповещения на телефон о разных транзакциях на счету. Вскоре жертве приходит сообщение, что средства на счет уже поступили, хотя на самом деле никакого перевода не было. Человек отдает товар мошеннику, а позже обнаруживает, что покупка так и не была оплачена.3. Фарминг

Суть фарминга заключается в том, что хакер перенаправляет посетителей веб-сайта банка на другой, поддельный, сайт с помощью вирусного ПО. В этом случае вирус прикрепляется к электронному сообщению. Если пользователь открывает приложение, программа с вирусом незаметно запускается на компьютере или телефоне так, что пользователь даже не узнает о ее существовании. Но в следующий раз, когда пользователь войдет в свой Интернет банкинг и будет уверен, что находится на странице своего банка, на самом деле он может быть перенаправлен на мошеннический сайт, где хакер может получить доступ к его конфиденциальной информации. В последнее время случаи кражи данных с помощью вирусного программного обеспечения участились при использовании смартфонов на базе Android. Проблема состоит в том, что смартфон может автоматически загружать приложения при открытии сообщений, чем с успехом пользуются жулики.4. Человек посередине или MITM-атака

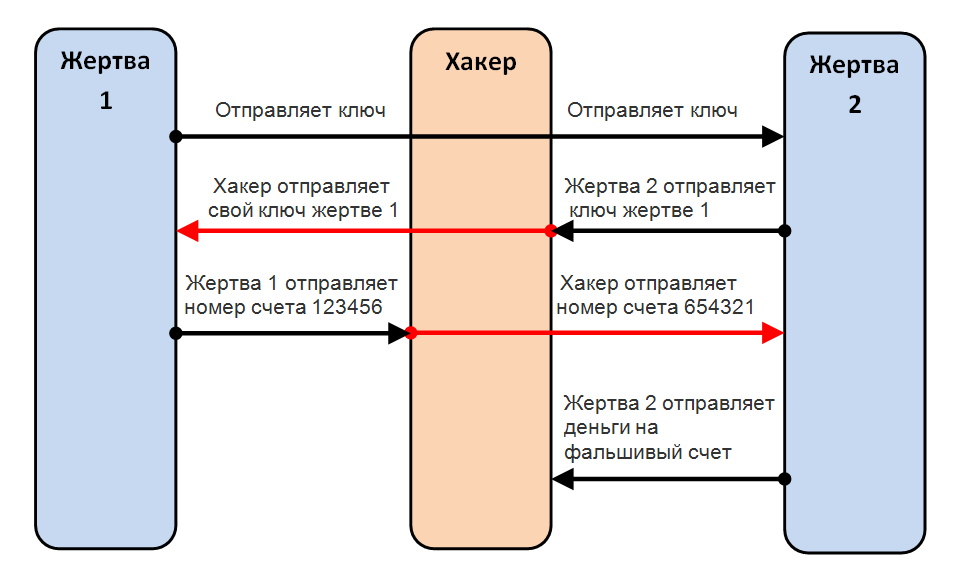

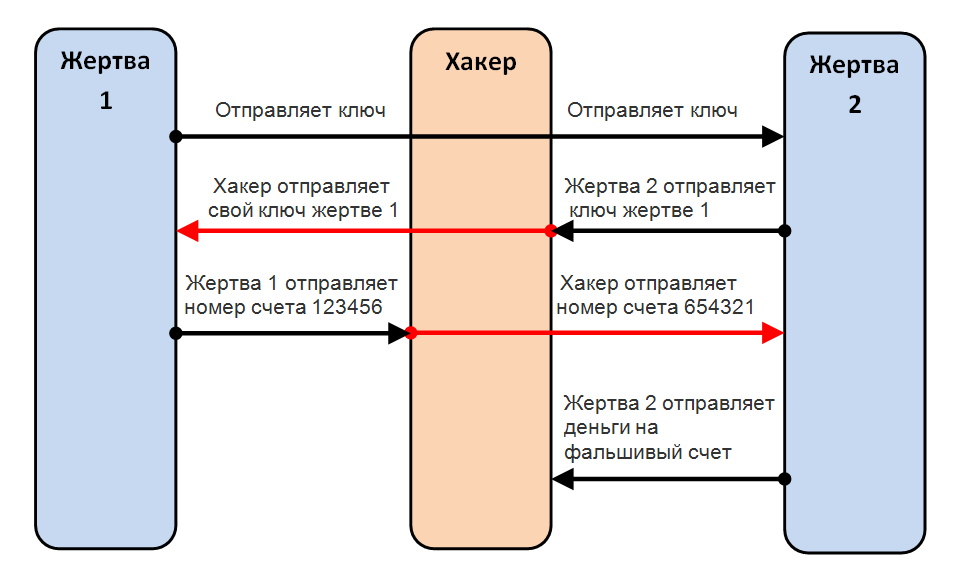

В данном случае мошенник не вступает в контакт ни с клиентом, ни с банком, а незаметно подключается с каналу связи между браузером пользователя и веб-сервером, на котором размещен Интернет банкинг. Таким образом он может перехватить информацию (например, заполучить пароль пользователя и номер его кредитной карты) или внести какие-либо изменения (предоставить пользователю фальшивый счет для перечисления и исказить сумму). Например, в Интернет банкинге MITM-атака может выглядеть так:

SSL для банка: как защитить себя и своих клиентов?

Как видим, большинство из способов кражи личных данных имеет две основные составляющие: с одной стороны, мошенник пытается подменить страницу Интернет банкинга на фальшивую, а с другой – отвлечь внимание пользователя, обмануть его, чтобы он сам выдал необходимую информацию. Соответственно для устранения проблемы необходимо работать с каждой из этих составляющих.Достаточно ли простого SSL сертификата?

Нет ничего проще, чем перехватить информацию, передаваемую по незащищенному каналу связи. Незащищенный протокол можно отличить по URL-адресу страницы – он начинается с сокращения http://, в то время как адрес страницы, защищенной SSL сертификатом, начинается с https://.Незашифрованное HTTP-соединение между сервером и клиентом не прямое, а осуществляется посредством нескольких промежуточных серверов. Поэтому хакер может легко разделить его на два, внедрившись в процесс передачи данных в качестве одного из промежуточных серверов, и при этом оставшись незамеченным ни одной стороной. Если же на сервере банка установлен простой SSL сертификат, это значительно усложняет работу мошенникам, но, к сожалению, не предотвращает возможность проведения MITM-атаки. Дело в том, что мошенник также может приобрести дешевый SSL сертификат, или использовать его бесплатную тестовую версию для проведения атаки.

При выдаче простых SSL сертификатов с проверкой только домена центры сертификации проверяют лишь право доступа заказчика к домену, но не его личность. Поэтому они могут гарантировать только наличие зашифрованного соединения, но не безопасность адресата в этом соединении. Получив простой SSL сертификат, или создав его самостоятельно, мошенник может также установить два независимых SSL соединения, разместившись между сервером и клиентом. Как правило, браузер клиента в этом случае выдает предупреждение о том, что сертификат не является доверенным (т.е. не подписан доверенным центром сертификации, если хакер создал его сам) или же, что SSL сертификат не соответствует домену.

На данном этапе возникает проблема недостаточной информированности Интернет пользователей: большинство из них просто игнорируют сообщение браузера, даже не читая его, и продолжает транзакцию по взломанному каналу связи. Поэтому крайне важно информировать пользователей о потенциальных угрозах и факторах, на которые следует обращать внимание при работе с онлайн банкингом.

EV SSL сертификат: решение для банков и финансовых учреждений

Как мы уже определили, простого SSL-соединения недостаточно, чтобы пользователи обратили на него внимание. Именно поэтому центры сертификации приняли решение о выпуске EV SSL сертификатов с расширенной проверкой. Благодаря более сложной процедуре проверки заказчика со стороны центра сертификации, которая включает проверку документов банка, а также проведение одного-двух звонков в банк, мошенник не сможет получить такой SSL сертификат. Соответственно подделать соединение или страницу банка у него не получится.Теперь следует сообщить клиентам, чтобы они обращали внимание на наличие SSL сертификата на сайте банка. С EV SSL сертификатом эта задача также решается намного проще: когда клиент подключается к сайту, защищенному EV сертификатом, адресная строка его браузера окрашивается в зеленый цвет и в ней появляется название банка. Таким образом, пользователь сможет убедиться в том, что находится на верном сайте, а не попал на подделку мошенника.

Все EV SSL сертификаты для банков и финансовых учреждений, независимо от того, у какого поставщика или центра сертификации Вы их купили, должны соответствовать одним и тем же требованиям. Это значит, что не имеет значения, купили ли Вы EV SSL сертификат от Comodo, Thawte, GeoTrust или Symantec, - они одинаково безопасны и зеленая адресная строка также значима.