- support@emaro-ssl.ru

-

Связаться с нами150003, г. Ярославль, ул. Полушкина роща, д. 9, офис 14Пн - Пт: 08:00 до 17:00

Сб - Вс: ВыходнойБухгалтерия: buh@emaro-ssl.ru

Поддержка: support@emaro-ssl.ru

- support emaro

- 0

- basket

- Personal

DROWN: как не стать жертвой новой SSL/TLS уязвимости?

Новая SSL/TLS уязвимость (CVE-2016-0800) может позволить злоумышленникам получить ключи шифрования. DROWN, новая уязвимость в криптографических протоколах SSL/TLS, может позволить злоумышленникам расшифровать безопасное HTTPS соединение между сервером и конечным пользователем.

HTTPS шифрует трафик, чтобы предотвратить прослушивание или перехват данных. HTTPS соединение используется, чтобы обеспечить безопасность любого канала связи: от почты до онлайн-банкинга.

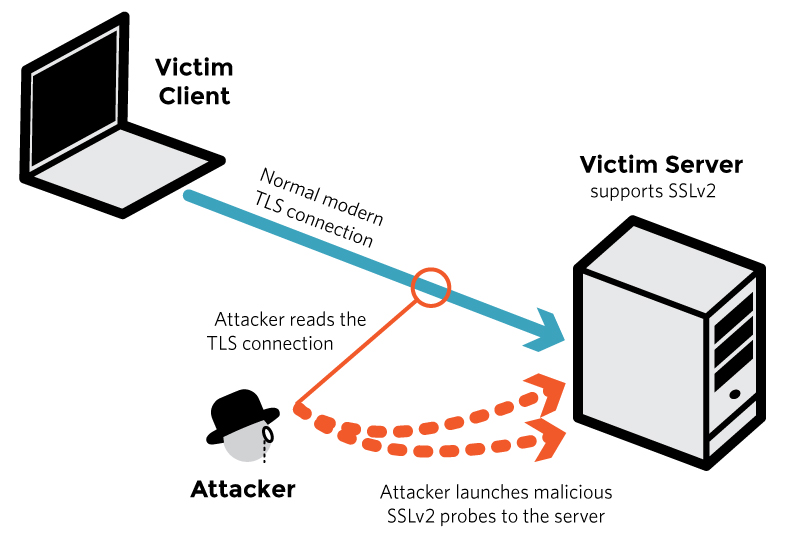

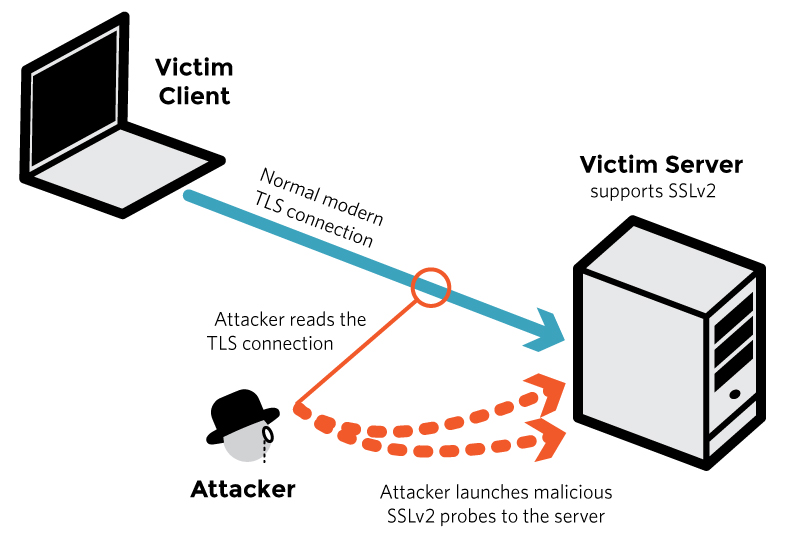

Уязвимость DROWN, получившая шифр CVE-2016-0800, заключается в том, что злоумышленники могут заставить веб-сервер использовать устаревшую, небезопасную версию SSL/TLS протокола, известную как SSLv2. Хотя SSLv2 уже не используется, ее до сих пор поддерживают многие веб-серверы. Каждый раз, когда устанавливается соединение по протоколу SSLv2, раскрывается небольшое количество данных о ключе шифрования сервера. Подключившись к серверу с помощью SSLv2 несколько раз, злоумышленник может сложить полученные кусочки информации и, таким образом, получить ключ шифрования и расшифровать весь HTTPS трафик.

DROWN, аббревиатура от Decrypting RSA with Obsolete and Weakened eNcryption, был обнаружен группой исследователей, которые запустили сайт с подробной информацией об уязвимости - drownattack.com. На нем предоставлены ответы на всевозможные вопросы по уязвимости, имеется инструмент для проверки уязвимости сервера, а также находятся контакты исследователей.

Тем не менее, провести атаку намного проще, если на сервере имеется две дополнительные уязвимости OpenSSL (с кодами CVE-2015-3197 и CVE-2016-0703). Эти уязвимости позволяют значительно сократить время и затраты на проведение DROWN атаки и эксплойт можно осуществить в течение минуты с использованием одного компьютера. CVE-2015-3197 затрагивает версии OpenSSL до 1.0.2f и 1.0.1r. Уязвимости CVE-2016-0703, в свою очередь, подвержены версии OpenSSL до 1.0.2a, 1.0.1m, 1.0.0r и 0.9.8zf.

Чтобы проверить, уязвим ли веб-сайт или общедоступный сервер, вы можете использовать соответствующий сервис на сайте drownattack.com. Также вы можете просто посмотреть поддерживает ли сервер протокол SSL v2. К счастью, пока не было найдено доказательств того, что мошенники в действительности эксплуатировали уязвимость DROWN. Тем не менее, теперь это только вопрос времени, прежде чем злоумышленники попытаются найти и использовать серверы, уязвимые к DROWN.

Мы советуем владельцам веб-серверов, работающих на основе уязвимого программного обеспечения, немедленно исправить уязвимость. Если производители ПО не выпустили патчи, следует отключить поддержку протокола SSLv2 на сервере.

HTTPS шифрует трафик, чтобы предотвратить прослушивание или перехват данных. HTTPS соединение используется, чтобы обеспечить безопасность любого канала связи: от почты до онлайн-банкинга.

Уязвимость DROWN, получившая шифр CVE-2016-0800, заключается в том, что злоумышленники могут заставить веб-сервер использовать устаревшую, небезопасную версию SSL/TLS протокола, известную как SSLv2. Хотя SSLv2 уже не используется, ее до сих пор поддерживают многие веб-серверы. Каждый раз, когда устанавливается соединение по протоколу SSLv2, раскрывается небольшое количество данных о ключе шифрования сервера. Подключившись к серверу с помощью SSLv2 несколько раз, злоумышленник может сложить полученные кусочки информации и, таким образом, получить ключ шифрования и расшифровать весь HTTPS трафик.

DROWN, аббревиатура от Decrypting RSA with Obsolete and Weakened eNcryption, был обнаружен группой исследователей, которые запустили сайт с подробной информацией об уязвимости - drownattack.com. На нем предоставлены ответы на всевозможные вопросы по уязвимости, имеется инструмент для проверки уязвимости сервера, а также находятся контакты исследователей.

Что могут получить мошенники?

Использовав уязвимость DROWN, злоумышленники могут заполучить любые данные, передаваемые между пользователями и сервером. Как правило, к ним относятся (но не ограничиваются ими):- имена пользователей и пароли,

- номера кредитных карт,

- электронная почта,

- мгновенные сообщения,

- конфиденциальные документы.

Насколько легко можно осуществить атаку DROWN?

Несмотря на то, что провести атаку относительно сложно, опытным хакерам не составит труда ею воспользоваться. Команда, которая обнаружила DROWN, сообщила, что смогла бы скомпрометировать любой веб-сервер, уязвимый к DROWN, менее чем за восемь часов при общей сумме затрат в 440 долларов.Тем не менее, провести атаку намного проще, если на сервере имеется две дополнительные уязвимости OpenSSL (с кодами CVE-2015-3197 и CVE-2016-0703). Эти уязвимости позволяют значительно сократить время и затраты на проведение DROWN атаки и эксплойт можно осуществить в течение минуты с использованием одного компьютера. CVE-2015-3197 затрагивает версии OpenSSL до 1.0.2f и 1.0.1r. Уязвимости CVE-2016-0703, в свою очередь, подвержены версии OpenSSL до 1.0.2a, 1.0.1m, 1.0.0r и 0.9.8zf.

Уязвимы ли вы к атаке DROWN?

По оценкам исследователей, 33% HTTPS серверов по всему миру уязвимы к атаке DROWN. Это составляет около 11 млн. серверов, на большинстве из которых размещены веб-сайты или сервисы электронной почты. Наиболее известные сайты, которые оказались уязвимы к DROWN, - yahoo.com, alibaba.com, rambler.ru, rutube.ru, mos.ru, beeline.ru и многие другие, полный перечень которых можно просмотреть на сайте исследователей уязвимости. Если у вас есть веб-сайт, почтовый сервер, а также другие сервисы, которые основывающиеся на SSL/TLS, вы можете быть уязвимы к этой атаке.Чтобы проверить, уязвим ли веб-сайт или общедоступный сервер, вы можете использовать соответствующий сервис на сайте drownattack.com. Также вы можете просто посмотреть поддерживает ли сервер протокол SSL v2. К счастью, пока не было найдено доказательств того, что мошенники в действительности эксплуатировали уязвимость DROWN. Тем не менее, теперь это только вопрос времени, прежде чем злоумышленники попытаются найти и использовать серверы, уязвимые к DROWN.

Мы советуем владельцам веб-серверов, работающих на основе уязвимого программного обеспечения, немедленно исправить уязвимость. Если производители ПО не выпустили патчи, следует отключить поддержку протокола SSLv2 на сервере.

Уязвимое программное обеспечение

Ряд программных продуктов от разных производителей подвержены уязвимости DROWN, а именно:- OpenSSL: уже выпущен патч, который по умолчанию отключает SSLv2. Пользователям рекомендуется незамедлительно обновить ПО до последних версий, OpenSSL 1.0.2g и 1.0.1s.

- Microsoft IIS (Windows Server): в версиях IIS 7.0 и выше протокол SSLv2 должен быть отключен по умолчанию. Однако следует убедиться, не был ли включен протокол SSLv2 из-за неправильной настройки. Microsoft больше не поддерживает версии IIS ниже 7.0. Мы советуем обновить MS IIS до поддерживаемых версий.

- Network Security Services (NSS): в версиях NSS 3.13 и выше SSLv2 также должен быть отключен по умолчанию. Опять-таки, рекомендуем проверить настройки, чтобы убедиться, что протокол SSLv2 действительно отключен. Пользователям предыдущих версий следует обновить NSS до самой новой версии.

- Apache: версии Apache HTTPD 2.4.x не подвержены атаке, так как в них безоговорочно отключен протокол SSLv2. Тем не менее, серверы Apache HTTPD 2.2.x поддерживают SSLv2, поэтому вам следует изменить конфигурацию, чтобы отключить его.

- Postfix: версии Postfix 2.9.14, 2.10.8, 2.11.6, 3.0.2, и все последующие релизы не уязвимы к DROWN в их конфигурации по умолчанию. Команда, обнаружившая уязвимость DROWN, опубликовала рекомендуемые настройки TLS для серверов Postfix.

- Nginx: в версиях Nginx 0.7.64, 0.8.18 и более ранних протокол SSLv2 включен по умолчанию. Пользователям нужно изменить конфигурацию, чтобы отключить его.