- support@emaro-ssl.ru

-

Связаться с нами150003, г. Ярославль, ул. Полушкина роща, д. 9, офис 14Пн - Пт: 08:00 до 17:00

Сб - Вс: ВыходнойБухгалтерия: buh@emaro-ssl.ru

Поддержка: support@emaro-ssl.ru

- support emaro

- 0

- basket

- Personal

Уязвимость Heartbleed в библиотеке OpenSSL ставит SSL защиту под угрозу!

Баг Heartbleed (официальное название CVE-2014-0160) – это серьезная уязвимость в открытой криптографической библиотеке OpenSSL, обнаруженная 6 апреля 2014 года. Уязвимость Heartbleed позволяет украсть информацию, защищенную шифрованием SSL/TLS, не оставляя следов для владельца веб-сайта.

Статус разных версий OpenSSL:

2. Обновите OpenSSL до последней версии 1.0.1g, в которой этот дефект устранен. Чаще всего обновление не происходит автоматически. Если у Вас нет возможности обновить OpenSSL, следует отключить функцию Heartbeat в коде -DOPENSSL_NO_HEARTBEATS.

3. Если Ваш сервер оказался в опасности, рекомендуем отозвать SSL сертификат и перевыпустить его с новым приватным ключом. Некоторые центры сертификации предоставляют эту услугу бесплатно, другие взимают дополнительную плату за перевыпуск. Если Вы заказали SSL сертификат у нас, обратитесь в техническую поддержку и мы запросим повторную выдачу SSL сертификата для Вас бесплатно.

4. После обновления и переустановки SSL сертификата предупредите всех пользователей Вашего ресурса, чтобы они сменили свои пароли.

Кто подвержен уязвимости Heartbleed?

Уязвимость появилась в OpenSSL в декабре 2011 года и присутствовала начиная с OpenSSL выпуска 1.0.1 от 14 марта 2012. Уязвимость была устранена в OpenSSL последней версии 1.0.1g, выпущенной 7 апреля 2014.Статус разных версий OpenSSL:

- OpenSSL 1.0.1 по 1.0.1f (включительно) – эти версии уязвимы

- OpenSSL 1.0.1g – обновленная версия, избавлена от бага Heartbleed

- OpenSSL 1.0.0 и 0.9.8 – безопасны

Насколько распространен баг Heartbleed?

Наиболее известные системы, использующие OpenSSL, - это открытые веб-серверы, как Apache и Nginx. По данным исследования Netcraft на их долю приходится более 66% активных веб-сайтов. Кроме того OpenSSL используется для защиты серверов электронной почты (протоколы SMTP, POP и IMAP), серверов для чатов (протокол XMPP), виртуальных закрытых сетей (SSL VPN), а также многочисленных приложений и программного обеспечения.В чем опасность бага Heartbleed?

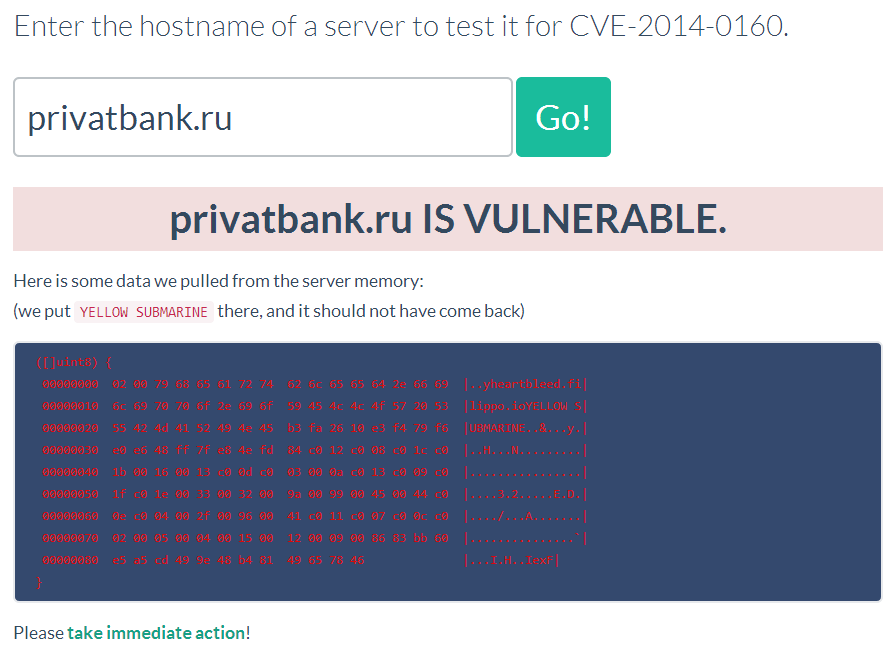

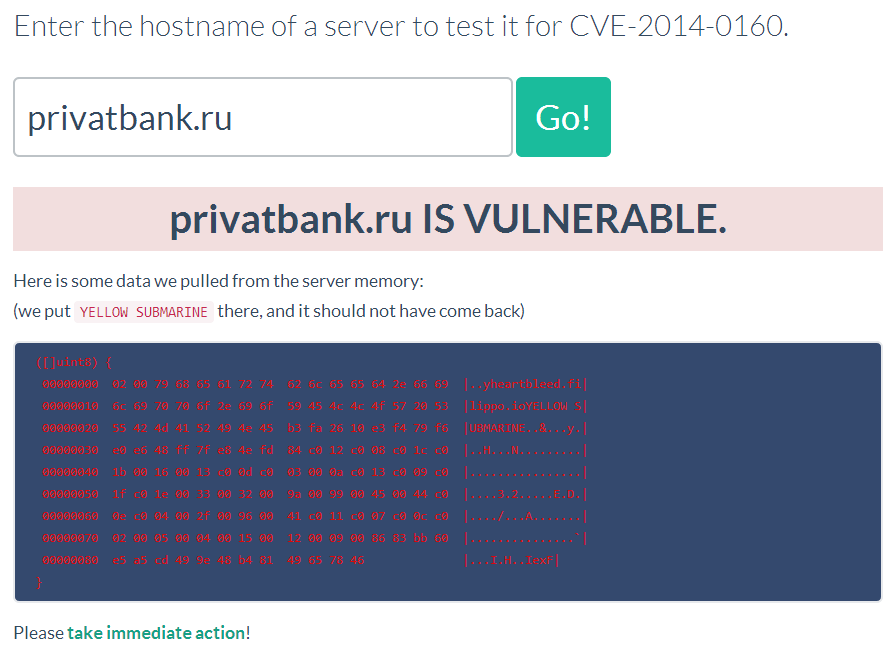

В официальном заявлении OpenSSL говорится, что отсутствие проверки границ при использовании расширения TLS Heartbeat (RFC6520) позволяет любому желающему считывать до 64 кб памяти системы, защищенной OpenSSL версий 1.0.1 по 1.0.1f, которые подвержены опасности. 64 кб может показаться незначительным объемом данных, но злоумышленник может присоединятся повторно и собирать все больше и больше информации. В результате проверки команда OpenSSL обнаружила, что секретные ключи, используемые для сертификатов x.509 (SSL сертификатов), логины, пароли и другая конфиденциальная информация пользователей, а также мгновенные сообщения, электронные письма и важная бизнес-документация могут оказаться в руках преступников и послужить для проведения более серьезных атак. Среди уязвимых веб-сайтов оказались такие известные ресурсы, как yahoo.com, flickr.com, majesticseo.com, mail.com, mirtesen.ru, srclick.ru, megaindex.ru, 1c-bitrix.ru, privatbank.ru, topnews.ru.

Как защититься от Heartbleed?

1. Проверьте, использует ли Ваш сайт, приложение или другой ресурс OpenSSL и подвержены ли они атаке. Это можно сделать с помощью следующих сервисов:2. Обновите OpenSSL до последней версии 1.0.1g, в которой этот дефект устранен. Чаще всего обновление не происходит автоматически. Если у Вас нет возможности обновить OpenSSL, следует отключить функцию Heartbeat в коде -DOPENSSL_NO_HEARTBEATS.

3. Если Ваш сервер оказался в опасности, рекомендуем отозвать SSL сертификат и перевыпустить его с новым приватным ключом. Некоторые центры сертификации предоставляют эту услугу бесплатно, другие взимают дополнительную плату за перевыпуск. Если Вы заказали SSL сертификат у нас, обратитесь в техническую поддержку и мы запросим повторную выдачу SSL сертификата для Вас бесплатно.

4. После обновления и переустановки SSL сертификата предупредите всех пользователей Вашего ресурса, чтобы они сменили свои пароли.