- support@emaro-ssl.ru

-

Связаться с нами150003, г. Ярославль, ул. Полушкина роща, д. 9, офис 14Пн - Пт: 08:00 до 17:00

Сб - Вс: ВыходнойБухгалтерия: buh@emaro-ssl.ru

Поддержка: support@emaro-ssl.ru

- support emaro

- 0

- basket

- Personal

Мощнейшие DDoS-атаки в интернет-истории

Amazon сообщил о произошедшей DDoS-атаки 2,3 Тбит/с в 2020 году – это главное, что нужно знать о самых мощных DDoS-атаках за всю историю и об их оценке. Отойдите в сторону, GitHub (ранее именно атака на них считалась крупнейшей) – есть новая DDoS-атака, которая носит увесистый титул самой крупной DDoS-атаки в истории.

Amazon Web Services сообщает, что в конце феврале 2020 года они защитились от атаки отказа в обслуживании (DDoS) 2,3 Тбит/с! Ранее GitHub был признан выдержавшим самую крупную DDoS-атаку в истории, которая включала в себя атаку 1,35 Тбит/с и имела место в 2018 году. Этот виртуальный удар в две волны был выполнен без помощи ботнета. На тот момент атака на GitHub считалась самой большой DDoS-атакой в истории.

В январе 2019 года Imperva объявила о новом претенденте на титул лидера атак – хотя они оценивали DDoS-атаки с несколько иной точки зрения. Тот спорный титул крупнейшей атаки по их мнению должен быть вручен неназванному клиенту Imperva, подвергшийся DDoS-атаке, в которой было 500 миллионов пакетов в секунду (PPS) были. А в апреле Imperva сообщила о еще большей PPS-атаке на другого клиента, которая превзошла январский рекорд – новейшая атака достигла максимума в 580 млн. PPS. Сравните этот показатель с DDoS-атакой GitHub, которая достигла максимума в 129,6 млн. PPS. Это означает, что теперь мы можем рассматривать атаку в апреле 2019 года, как самую крупную DDoS-атаку на сегодняшний день по объему пакета.

Но, подождите, измерение атаки с точки зрения количества используемой полосы пропускания – это не то же самое, что измерение интенсивности атаки относительно количества пакетов, которые высвобождаются в секунду, и наоборот. Да, вы правы - эти два пути и атаки различны, и один из них может быть труднее остановить, чем другой. Но как именно измеряются DDoS-атаки? И считается ли один метод атаки более значительным или трудным для восстановления, чем другой?

Мы не из тех, кто любит просто говорить, а подкрепляем свои слова фатками. Давайте рассмотрим в качестве примера четыре последних и самые большие DDoS-атаки в истории с обеих точек зрения.

Давайте разбираться.

Как происходила последняя и самая внушительная DDoS-атака?

Когда ранее в сети велись разговоры о крупнейших атаках, все инфопотоки были сосредоточены на двух неназванных клиентах GitHub и Imperva. В 2020 года список крупнейших атак обновился, включив мощнейшую DDoS-атаку, которую AWS выдержал в феврале 2020 года.

Amazon AWS Shield подвергся и смог смягчить последствия атаки 2,3 Тбит/с

В Amazon сообщили, что AWS Shield, их управляемая служба защиты от угроз, 17 февраля наблюдала и смягчила DDoS-атаку со скоростью 2,3 Тбит/с. Их исследования также показывают, что общее число событий в первом квартале 2020 года, значительно превысило четвертый квартал 2019 года ( примерно на 10%) и 1 квартал 2019 года (на 23%).

Итак, что мы знаем об атаке со скоростью 2,3 Тбит/с? Согласно отчету об угрозах AWS за первый квартал 2020 года:

«В первом квартале 2020 года был обнаружена атака с отражением UDP-пакетов с ранее невиданным объемом 2,3 Тбит/с. Это примерно на 44% больше, чем любое объемное событие сети, ранее обнаруженное в AWS. Атаки CLDAP такого масштаба вызвали 3 дня повышенной угрозы в феврале 2020 года. Да, это была крупнейшая атака, но не единственная, события поменьше встречаются регулярно. Событие 99-го процентиля в первом квартале 2020 года составило 43 Гбит/с».

Атака на клиента Imperva

В январе 2019 года один из клиентов Imperva столкнулся с SYN DDoS-атакой, которая привела к потере 500 миллионов PPS. Предполагалось, что каждый из пакетов имеет размер от 800 до 900 байт. На первый взгляд цифра в 900 байт не сильно впечатляет, но давайте потратим немного времени на вычисление общего числа. Например, предположим, что средний объем пакета 850 байтов. Это означает, что 500 миллионов 850-байтовых пакетов приведут к тому, что около 396 Гбит/с (425 миллиардов байтов или 3,4 триллиона бит) данных будут нацеливаться на ваш сетевой протокол каждую секунду.

В Imperva сообщили:

«Когда мы исследовали данный случай, поняли, что атака была произведена не с использованием новых инструментов, а с двумя более старыми для син-атаки. Хотя оба инструмента пытаются имитировать законные операции, существуют некоторые странные различия, вызывающие подозрения. Один инструмент рандомизирует различные параметры, но случайно нарушает пакет. Другой – использует законный, почти идентичный пакет для всей атаки. Одна из возможных гипотез заключается в том, что эти инструменты, хотя и использовались в одной и той же атаке, были написаны двумя разными людьми, а затем объединены, чтобы сформировать арсенал и запустить самую интенсивную DDoS-атаку на сетевую инфраструктуру в истории Интернета».

GitHub DDoS-атака

GitHub – это платформа для разработчиков, которая предлагает распределенный контроль версий и управление исходным кодом для Git. Git – это система контроля версий, которая отслеживает изменения в компьютерных файлах и помогает координировать сотрудничество между несколькими людьми, работающими над одним файлом. По сути, GitHub – это хранилище для всех видов кода и проектов, из которых они происходят. Он также использует хеширование SHA-1 в качестве контрольной суммы, но это отдельная тема для изучения.

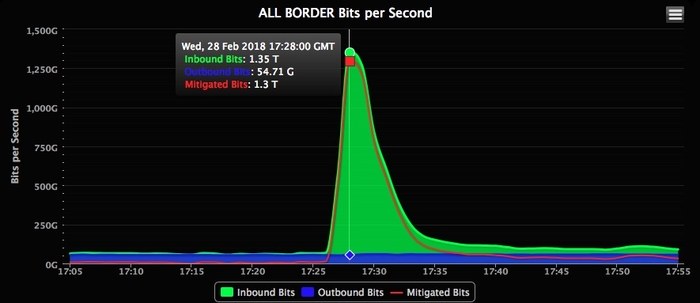

В среду, 28 февраля 2018 года, GitHub был поражен вышеупомянутой DDoS-атакой. Вначале у GitHub возникли небольшие проблемы. Примерно через десять минут GitHub позвонил в Akamai, и компания поставила задачу по смягчению последствий DDoS для GitHub.

Akamai начала фильтровать трафик через свои собственные системы, выступая в качестве фактического посредника. Akamai проталкивал данные через так называемые «центры очистки» для удаления вредоносных пакетов.

Примерно через 8 минут нападавшие уступили и атака была прекращена.

«Мы смоделировали нашу емкость, основываясь на величайших атаках, которые когда-либо видел интернет», - заявил вице-президент по веб-безопасности Akamai Джош Шаул через несколько часов после окончания атаки на GitHub. «Таким образом, я был уверен, что мы сможем справиться с 1,3 Тбит/с, но в то же время у нас никогда не было возможности это проверить, не было терабитной атаки. Одно дело – иметь теоретическую уверенность, другое – увидеть, как все на самом деле происхоит».

Предыдущим рекордом самой крупной DDoS-атаки всех времен была атака 2016 года против Dyn. Дин интересен многим, но, возможно, самое главное, это их служба DNS.

Упомянутая атака прошла со скоростью 1,2 Тбит/с и привела интернет в бешенство.

Несмотря на схожий объем, между этими двумя атаками есть некоторые ключевые различия. Dyn был поражен ботнетом – сетью зараженных устройств. При атаке на Github не использовался ботнет, а использовался еще более популярный метод: memcaching.

Что такое Memcaching?

Сервер Memcashed относится к системам кэширования базы данных, которые работают для ускорения работы веб-сайтов и сетей. В настоящее время в общедоступном Интернете открыто более 100 000 серверов memcached. Очевидно, это не лучшее решение.

Злоумышленники подделали IP-адрес жертвы. Из-за отсутствия аутентификации на этих серверах злоумышленники могут отправлять небольшие запросы, предназначенные для получения гораздо больших ответов от сервера memcached. Ответы в 50 раз больше, если быть точным.

Это тип усиления атаки.

Атака на GitHub заставила ряд интернет-провайдеров и поставщиков инфраструктуры изо всех сил пытаться укрепить свои системы в результате возросшей распространенности подобных атак. В частности, это означает блокировку трафика с серверов memcached.

Кроме того, компаниям и организациям, которые публично предоставили доступ к серверам memcached, было предложено отключить их и поместить за брандмауэром во внутренней сети.

Давайте немного о DDoS?

Если вкратце: DoS-атака – атака типа «отказ в обслуживании» - это атака, которая начинается на высокой скорости, чтобы добиться от компьютерных систем отсутствия ответа, сделать их недоступными. Это происходит через избыток подключений, запросов и других вводимых данных, которые намереваются перегрузить систему жертвы. DDoS-атака поднимает этот способ на новый уровень, используя несколько интернет-соединений и устройств для запуска серии одновременных атак – отказа в обслуживании – вместо использования одного компьютера или интернет-соединения.

Исследования «Лаборатории Касперского» показывают, что количество и объемы DDoS-атак значительно выросли по сравнению с показателями первого квартала 2019 года:

«В этом квартале мир покорила пандемия коронавируса, которая потрясла многие устои общества и системы, включая рынок DDoS. Вопреки нашему прогнозу, сделанному в последнем отчете, в первом квартале 2020 года мы наблюдали значительное увеличение как количества, так и качества DDoS-атак. Количество атак удвоилось по сравнению с предыдущим отчетным периодом и возросло на 80% по сравнению с первым кварталом 2019 года. Атаки также стали более продолжительными: мы наблюдаем явный рост как средней, так и максимальной продолжительности. В первом квартале каждого года наблюдается определенный всплеск активности DDoS, но мы не ожидали такого стремительного роста».

23 июня Imperva объявила в своем отчете по индексу киберугроз за май 2020 года о том, что за предыдущий месяц было «семь основных DDoS-атак приложений, две из которых продолжались 5–6 дней». Каждая из этих семи атак превышала 150 000 запросов в секунду (RPS). Что делает две самые длинные атаки еще более невероятными, так это то, что они исходили из 28 000 уникальных IP-адресов в одном случае и 3000 в другом.

Более 80% DDoS-атак приложений были направлены только на три отрасли:

-

Новости (38%)

-

Бизнес (25%)

-

Финансовые услуги (19%).

Но откуда было большинство атак? Лидер по количеству исходящих атак никто иной, как Китай (26%), США (15%) и Филиппины (7%).

Как измеряются DDoS-атаки: пакеты против полосы пропускания

Как вы видели в этой статье, многие из крупнейших DDoS-атак часто измеряются разными способами – обычно с точки зрения пропускной способности, которая измеряется в битах в секунду (бит/с), или скорости пересылки, которая измеряется в пакетах в секунду (PPS). Выбор используемых терминов может существенно изменить значение любых общих утверждений о том, какие атаки будут бороться за титул самой крупной DDoS-атаки в истории:

-

В первом случае, пропускная способность или емкость, обычно относится к объему данных, которые могут передаваться через интернет-соединение.

-

Во втором случае, скорость пересылки пакетов, относится к числу пакетов, которые могут быть обработаны сетевыми устройствами.

Крупные DDoS-атаки часто пытаются использовать оба пути атаки, стремясь насытить своих жертв атаками с высоким бит/с (такими как Gbps или Tbps) или сбить их сетевые устройства атаками с высоким PPS.

Как определяются DDoS-атаки

Методы DDoS-атак включают в себя атаки с усилением (NTP, DNS, SSDP и т. д.), Наводнения (UPD, SYN и т.д.), Фрагментацию IP и атаки нулевого дня. DDoS-атаки часто фокусируются на сетевых протоколах жертвы, полосе пропускания и/или прикладном уровне и обычно измеряются в пакетах в секунду, битах в секунду и запросах в секунду (RPS) в зависимости от области фокусировки.

В апреле 2020 года Imperva поделилась, что наиболее целенаправленными векторами атак сетевого уровня для индустрии игр и финансовых услуг были UDP (36%), SYN (14%).

Методы DDoS-атак очень различны и подходят для разрушения служб с разных сторон. Что затрудняет обсуждение DDoS-атак, так это то, что компании используют разные термины для обозначения одних и тех же (или похожих) концепций. Например, Cisco относится к атакам DDoS с точки зрения объемных, прикладных и низкоскоростных атак. Imperva, с другой стороны, классифицирует DDoS-атаки следующим образом:

-

Атака пакетов в секунду – это DDoS-атака, которая фокусируется на сетевых протоколах, таких, как TCP/IP. Чем больше пакетов будет переслано, тем дольше система должна будет пытаться их обработать, это займет много времени, и вам потребуется больше ресурсов и сетевого оборудования. Идея заключается в том, что хакеры хотят полностью перегрузить ресурсы серверного и промежуточного коммуникационного оборудования, делая ложные запросы к протоколу. К этим типам PPS-атак относятся атаки с использованием фрагментированных пакетов, SYN-потоки и атаки «ping of death».

-

Атака с гигабитом в секунду носит объемный характер и использует методы отражения или усиления (или бот-сеть, казалось бы, безобидных подключенных устройств IoT, таких как детские мониторы и камеры безопасности), чтобы «затопить» жертву ответами DNS-сервера. Идея здесь состоит в том, чтобы полностью насытить пропускную способность жертвы, предотвратив обработку подлинного трафика и привести к сбою серверов.

-

Атака «запрос в секунду» (RPS) – это атака прикладного уровня, которая относится к числу запросов, сделанных приложением. Она включает в себя нацеливание на пограничный сервер, который отвечает за выполнение приложения и перегружает его ЦП и память.

Атака, которая когда-то считалась самой крупной за всю историю DDoS-атакой, теперь становится обычным явлением. Исследования Imperva показывают, что их компания видит DDoS-атаки, которые превышают 500 гигабит в секунду примерно каждую неделю. В мае 2020 года Imperva сообщила, что ее служба защиты от DDoS «обнаружила и ослабила 9 массовых Атака «запрос в секунду» (RPS) Атака «запрос в секунду» (RPS) DDoS-атак против наших клиентов» и что одна из самых последних атак достигла пика в 652 миллиона пакетов в секунду.

Хотя эту высокую частоту атак на пакеты можно считать новой нормой, она не делает тенденцию менее удручающей.

Преобразование метрики скорости пересылки битов в пакеты

Imperva утверждает, что пропускная способность и форвардные ставки не являются конвертируемыми понятиями напрямую. Причина этого заключается в том, что не существует универсального измерения для сетевых пакетов – они бывают разных размеров и передаются через разные интерфейсы с разными скоростями. Это означает, что невозможно определить, сколько пакетов составляет мегабит или гигабит, не зная сначала размера отдельного сетевого пакета, который может значительно варьироваться в зависимости от того, рассчитываете ли вы размер пакета TCP по сравнению с пакетом Ethernet.

Cisco пытается использовать метод расчета, чтобы определить, сколько пакетов в секунду может поддерживать сетевой канал:

«Чтобы определить p/s, сначала преобразуйте биты в байты. (В одном байте восемь битов.) Затем рассмотрим, сколько байтов существует в каждом пакете. Размер пакета не обязательно должен быть фиксированным, но администраторы могут связать проблему, признав, что существуют как минимальный, так и максимальный размер пакета. Минимальный размер определяется как минимальным размером IP-пакета, определенным IP, так и минимальным размером кадра, определенным на уровне 2. Максимальный размер IP-пакета основан на максимальной единице передачи (MTU) канала для технологии уровня 2».

Теперь, когда вы знаете, что такое самая последняя и самая большая атака DDoS и как она измерялась, вот исторический взгляд на некоторые из самых крупных или самых известных атак DDoS за последние пять лет.

Список самых известных атак DDoS – по годам и месяцам

Хотите узнать о других атаках, невольно боровшихся за титул самых крупных DDoS-атак? Ознакомьтесь с нашей временной шкалой, чтобы увидеть ход самых крупных и известных распределенных атак типа «отказ в обслуживании», которые произошли за последние шесть лет (как на основе трафика, так и на основе пакетов):

2020

Февраль - Amazon Web Services (AWS) сообщили в своем TLR, что они наблюдали и подавляли DDoS-атаку с векторным отражением UDP со скоростью 2,3 Тбит/с. Это не только крупнейшая DDoS-атака, с которой когда-либо сталкивались отчеты AWS, но также считается самой крупной DDoS-атакой в истории с точки зрения скорости передачи данных.

2019

Апрель – Imperva сообщает, что смогли предотвратить атаку на оного из своих клиентов, скорость которой достигла 580 миллионов пакетов в секунду. На сегодняшний день это считается крупнейшей атакой DDoS по объему пакета.

Январь – еще один клиент Imperva выдержал DDoS-атаку со скоростью 500 миллионов пакетов в секунду.

2018

Март – NETSCOUT сообщил, что его глобальный трафик Arbor ATLAS и система обнаружения угроз DDoS подтвердили атаку с отражением/усилением в кэше на 1,7 Тбит/с на неназванного поставщика услуг в США.

Февраль – DDoS-атака GitHub затопила компанию 1,35 Тбит/с данных (129,6 млн. PPS) – крупнейшая на тот момент DDoS-атака за счет Memcashed. Это означает, что злоумышленники подделали IP-адрес GitHub для отправки небольших запросов нескольким серверам Memcached, чтобы инициировать крупный ответ с 50-кратным увеличением объема.

2017

Октябрь – веб-сайты Чешского статистического управления, связанные с парламентскими выборами в Чешской Республике – volby.cz и volbyhned.cz - временно приостановили корректную работу из-за DDoS-атак во время подсчета голосов.

Август – веб-хостинговая компания DreamHost, на которой, как сообщалось, размещается веб-сайт Nazi Daily Stormer под новым названием Punished Stormer, подверглась DDoS-атаке без предупреждения. Это нападение последовало за запросом Министерства юстиции на получение данных о посетителях, относящихся к сайту Stormer.

Июнь. На протяжении второй половины года разработчик программного обеспечения для видеоигр Square Enix Final Fantasy XIV – ролевая онлайн-игра (RPG) выдерживала периодические DDoS-атаки через ботнеты. Атаки охватили лето, и еще одна атака произошла осенью.

2016

Октябрь. DDoS-атака Dyn, скорость которой составляла 1,2 Тбит/с и считалась самой крупной DDoS-атакой в то время, привела к падению большей части интернета в США и Европе. Используя ботнет Mirai, атака была направлена на компанию Dyn, которая контролирует большую часть инфраструктуры системы доменных имен (DNS) в Интернете.

Сентябрь – Французский веб-хостинг OVH испытал DDoS-атаку со скоростью почти 1 Тбит/с. Злоумышленники использовали ботнет взломанных IoT-устройств (камеры видеонаблюдения и персональные видеомагнитофоны) для запуска своей атаки.

2015

Март – GitHub выдержал DDoS-атаку, которая считалась политически мотивированной, поскольку она была сосредоточена на двух проектах GitHub, направленных на то, чтобы предоставить гражданам Китая возможность обойти китайскую государственную веб-цензуру.

2014

На веб-сайт Occupy Central в Гонконге, который проводил кампанию за более демократичную систему голосования, произошла DDoS-атака со скоростью 500 Гбит/с, которая была выполнена через пять бот-сетей. Также пострадали интернет-новости Apple Daily и PopVote.

У вас остались вопросы или вы хотите поделиться своими мыслями о DDoS-атаках? Не стесняйтесь, присоединяйтесь к обсуждению.