- support@emaro-ssl.ru

-

Связаться с нами150003, г. Ярославль, ул. Полушкина роща, д. 9, офис 14Пн - Пт: 08:00 до 17:00

Сб - Вс: ВыходнойБухгалтерия: buh@emaro-ssl.ru

Поддержка: support@emaro-ssl.ru

- support emaro

- 0

- basket

- Personal

Что такое PKI? Немного информации по инфраструктуре открытых ключей (PKI)

Мир криптографии полон идей, и одна из этих идей - инфраструктура открытых ключей (PKI). Но что такое PKI и что это влечет за собой для организаций и конфиденциальности данных? Короче говоря, это система процессов, политик, аутентификации и технологий, которые управляют шифрованием и, в конечном счете, защищают наши текстовые сообщения, электронные письма, пароли, информацию о кредитных картах и любую информацию, вплоть до фотографий.

PKI - это инфраструктура, которая стала неотъемлемой частью нашей повседневной жизни - и подавляющее большинство из нас даже не знают, что это такое! Что ж, это то, что огорчает всех нас здесь, в нашем Блоге, и именно поэтому мы пытаемся разложить сложные, занудные вещи в понятную форму.

Итак, что такое PKI? В этом посте я познакомлю вас с искусством и наукой, которая является инфраструктурой открытых ключей (PKI), и всем, что с этим связано.

Давайте разберемся с этим.

Проблема «ключа» в традиционном шифровании

Но, прежде чем мы перейдем к ответу на вопрос «что такое PKI?» и поговорим о том, как это работает, давайте сначала рассмотрим простой сценарий. Допустим, есть человек по имени Сергей, который хочет отправить конфиденциальную информацию Михаилу, его коллеге по работе. Он не может отправить эту информацию в виде открытого текста, так как недоброжелатели могут легко перехватить и прочитать или взломать ее. По идее Сергею нужно для этого будет зашифровать передаваемую информацию.

Но тут возникает проблема. Если Сергей шифрует сообщение, используя ключ (некоторую логику), то как Михаил расшифрует его? Он должен иметь с собой ключ, верно? Чтобы дать ключ Михаилу, нет другого варианта, кроме как встретиться с ним лицом к лицу, что совершенно нецелесообразно в наше время или отправить его через курьера и рискнуть, так как его могут перехватить.

Такой метод шифрования проблематичен не только в физическом мире, но и в виртуальном мире. Каждый раз, когда два компьютера хотят общаться безопасно, им приходится согласовывать один ключ шифрования при каждом взаимодействии. Это математический процесс и требует времени. И если есть сервер (например, банк), который обменивается данными с несколькими пользователями, то серверу придется выполнять вычислительный процесс для каждой клиентской транзакции, и это еще больше замедлит его. Все эти вещи включают в себя множество сложных процессов и соглашений, которые должны обрабатываться на микро скоростях.

И вот, где приходит на помощь PKI.

Как инфраструктура PKI меняет все

В дополнение к обычному шифрованию (также известному как симметричное шифрование), в котором один и тот же ключ используется для шифрования и дешифрования, PKI также включает использование пары ключей - открытого ключа и закрытого (приватного) ключа - в процессе, который известен под интуитивно известным названием «шифрование с открытым ключом». Один из этих ключей шифрует информацию, а другой расшифровывает ее. Оба эти ключа различны, но они математически связаны друг с другом. Это означает, что информация, зашифрованная одним ключом, может быть расшифрована только с помощью ключа, связанного с ним. Открытый ключ, как следует из названия, доступен публично. Закрытый ключ, с другой стороны, остается приватным.

Таким образом, если Сергей и Михаил используют инфраструктуру открытого ключа вместо симметричного метода шифрования, Сергей может зашифровать секретное сообщение, используя открытый ключ Михаила, который у него есть. Михаил со своим закрытым ключом является единственным человеком, который может расшифровать сообщение. Таким образом, они могут безопасно общаться, не позволяя недоброжелателям (мошенникам) читать/вмешиваться в эту информацию. Не только это, но Михаил может быть уверен в том, что сообщение пришло именно от Сергея, а не от кого-то другого.

Довольно круто, не правда ли?

Популярные области, в которых применяется PKI

Отвечая на вопрос «что такое PKI?» вам нужно поговорить не только о том, что оно составляет, но и о том, как и где оно используется. Существует несколько способов, которыми предприятия и организации по всему миру используют инфраструктуру открытых ключей:

Безопасность сайта (HTTPS/SSL)

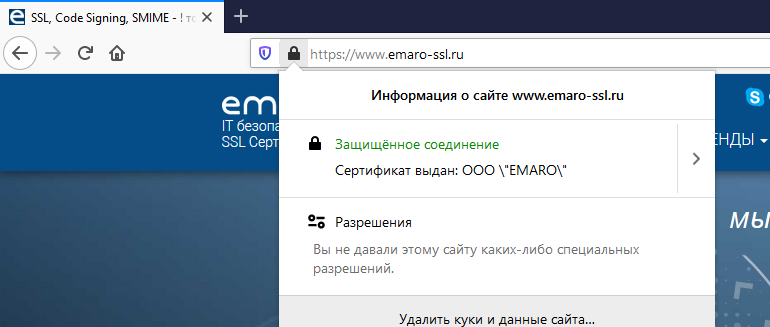

Наиболее популярное использование PKI заключается в обеспечении безопасной, зашифрованной связи между веб-браузерами (клиентами) и веб-серверами (веб-сайтами). Это делается с помощью протокола HTTPS, который реализуется путем установки SSL-сертификата на веб-сервере.

Сертификат SSL работает, как удостоверение личности веб-сайта, через которое браузеры могут проверить, что они общаются с нужным веб-сайтом. Приобретая сертификат SSL, вы получаете открытый и закрытый ключи. Закрытый (приватный) ключ хранится на веб-сервере, и сервер использует его для подтверждения своей легитимности.

Благодаря использованию PKI, SSL-сертификат:

- защищает целостность сообщения,

- защищает информацию от атак «man-in-the-middle» и

- аутентифицирует связь обоих сторон (браузер и сервер).

Такой трехсторонний подход к безопасности жизненно важен, когда вы отправляете важную информацию, такую как пароли, данные кредитной карты, личные сообщения и т. д. Поэтому было бы не преувеличением назвать PKI «основой веб-безопасности».

Протокол защищенной оболочки (SSH)

Secure Shell (SSH) - это криптографический сетевой протокол, который обеспечивает безопасные сетевые сервисы между хостами и пользователями по незащищенной сети. Он используется для облегчения безопасного удаленного входа с одного компьютера на другой. В основе SSH также лежит инфраструктура открытых ключей (PKI).

Безопасность электронной почты (протокол S/MIME)

Другое важное использование PKI делается для шифрования и цифровой подписи email сообщений. Это делается с помощью интернет протокола, известного как S/MIME, или так называемого безопасного/многоцелевого расширения электронной почты. Эти сертификаты известны, как сертификаты S/MIME.

Как и протокол SSL/TLS, здесь и PKI реализован с использованием сертификата, но способ, которым они это делают, отличается. Вместо шифрования безопасного канала связи, это сквозное шифрование шифрует само сообщение.

Это означает, что сертификаты S/MIME не только шифруют электронные письма, но и снабжают их цифровой подписью для аутентификации личности отправителя и целостности самого сообщения.

Безопасный обмен сообщениями

Будь то WhatsApp, iMessage, Facebook Messenger или другие подобные службы обмена сообщениями, мы все используем службы связи или приложения. Многие из этих сервисов зашифрованы с использованием PKI и защищают от попыток перехвата данных или взлома. В частности, сквозное шифрование - это то, с чем многие правительства хотели бы покончить, хотя такие компании, как Apple, Microsoft и Facebook твердо придерживаются своих планов по его внедрению.

Подписание документов

Как и физические подписи для аутентификации физических документов, необходимо подписывать документы в цифровом виде. С одной стороны, это помогает получателю убедиться, что сообщение приходит от проверенного объекта; это также позволяет им гарантировать, что это не было подделано. Это также делается PKI с использованием сертификатов подписи документов.

Код / Подписание приложения

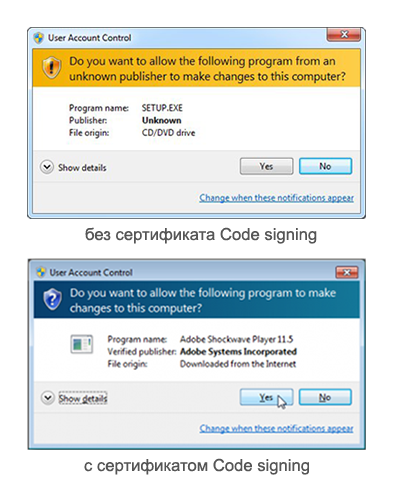

Миллионы пользователей загружают миллионы приложений на компьютеры и мобильные устройства каждый день. Компании-разработчики или частные лица создают эти программы. Но какова гарантия того, что устанавливаемое вами программное обеспечение принадлежит компании или индивидуальному разработчику, от которого вы думаете, что оно? Не может ли кто-нибудь просто изменить имя файла и замаскировать вредоносное программное обеспечение, как доверенное программное обеспечение? Да. И это очень реальная проблема для всех. Ну, вот где приходят сертификаты подписи кода.

Сертификат подписи кода удостоверяет личность разработчика или издателя и целостность исполняемого файла. Это позволяет браузерам проверять, что само программное обеспечение не было изменено каким-либо образом с использованием шифрования с открытым ключом. Это делается путем применения цифровой подписи и одностороннего хеширования.

PKI 101: Сертификаты, Ключи и Центры сертификации

Многие люди спрашивают нас: «Что такое PKI?» Что ж, ответ довольно прост: это система, которая используется для целей шифрования и аутентификации, и это не столько конкретный продукт/программное обеспечение. Следовательно, для реализации шифрования требуется некоторая материальная база. Это проявляется в виде различных технологий (аппаратного и программного обеспечения), объектов (таких как Центры Сертификации, о которых мы поговорим позже), процессов, политик и процедур. Эта система облегчает и управляет шифрованием и всем, что делает это возможным - начиная от основ открытых ключей и цифровых сертификатов и заканчивая управлением ими и пониманием Центров Сертификации, которые их выпускают и аннулируют.

Следовательно, можно сказать, что инфраструктура открытых ключей состоит из трех основных элементов: Пар ключей, Цифровых сертификатов X.509 и Органов выдачи сертификатов.

Теперь, когда мы понимаем пару ключей, давайте разберемся с двумя другими важными компонентами PKI - Цифровыми сертификатами и Центрами сертификации (CA).

Цифровые сертификаты

Цифровой сертификат - это набор файлов, с помощью которых мы можем реализовать различные приложения безопасности инфраструктуры открытого ключа (PKI). Проще говоря, это документ, удостоверяющий личность его владельца. Он состоит из информации о ключе, информации о личности его владельца и цифровой подписи Центра сертификации. Существует несколько различных типов цифровых сертификатов, которые (вы можете заметить, соответствуют популярному использованию PKI, которое мы рассмотрели выше). Вот некоторые из типов цифровых сертификатов X.509, которые вы можете найти в инфраструктуре PKI:

- SSL/TLS сертификаты;

- S/MIME сертификаты;

- Code Signing или Сертификаты подписи кода;

- Сертификаты аутентификации клиента в подписывании документов.

Центры сертификации

Давайте разберемся с простым сценарием. Если Сергей хочет отправить Михаилу зашифрованное сообщение, он может получить его цифровой сертификат, зашифровать информацию с помощью открытого ключа и отправить ему защищенное сообщение. Но тут возникает потенциальная проблема: как Сергей может быть уверен, что именно Михаил владеет сертификатом и открытым ключом, который он использовал? Что если он на самом деле отправит сообщение мошеннику, который просто утверждает, что он Михаил?

Здесь на помощь приходят Доверенные Центры Сертификации (CA)

Центры сертификации - это доверенные сторонние организации, которые выпускают цифровые сертификаты и управляют ими. Они являются наиболее важным элементом в PKI, поскольку миллионы пользователей - сознательно или неосознанно - будут полагаться на них.

Перед выдачей цифрового сертификата ЦС должен провести процесс проверки, чтобы удостовериться, что он выдает сертификат законному субъекту. Даже небольшая ошибка в процессе проверки может привести к ошибочной выдаче и вызвать катастрофу не только с точки зрения ущерба, но и с точки зрения общего доверия к системе, которой является PKI. Таким образом, чтобы быть доверенным центром сертификации, вы должны соответствовать очень строгим критериям, сформированным независимой группой браузеров, операционных систем и мобильных устройств, известной, как CA/Browser Forum (или CA/B Forum для краткости). Кроме того, вам нужна инфраструктура на несколько миллионов долларов, которая включает в себя значительные операционные элементы, аппаратные средства, программное обеспечение, структуры политик, практические заявления, аудит, инфраструктуру безопасности и персонал.

Преимущества инфраструктуры открытых ключей (PKI)

Учитывая все это, существует множество преимуществ использования шифрования с открытым ключом, как части вашей инфраструктуры открытого ключа. Кто они такие? О, мы очень рады, что вы спросили ...

Аутентификация

В эпоху, когда мошенники пробуют все хитрости, чтобы обмануть пользователей, аутентификация/проверка подлинности становятся необходимостью. Когда вы передаете информацию через веб-сайт, электронную почту или текстовые сообщения, обязательно убедитесь, что вы общаетесь с предполагаемой организацией/личностью. Благодаря процессу проверки, проводимому Центром сертификации и использованию закрытого и открытого ключа, PKI обеспечивает беспрецедентную бесперебойную аутентификацию.

Конфиденциальность

Одним из важных элементов безопасности, когда дело доходит до онлайн-общения, является конфиденциальность. В конце концов, никто не хочет раскрывать свои пароли, информацию о кредитной карте или личную информацию. Зашифровывая данные между отправителем и получателем, PKI обеспечивает безопасность исходных данных, чтобы только предполагаемый получатель мог видеть данные в их первоначальном формате.

Целостность данных

Когда вы отправляете конфиденциальную информацию онлайн, обеим сторонам необходимо, чтобы получатель получал данные в неизмененном виде. С помощью метода, называемого «хэширование», PKI позволяет получателю проверить, остались ли сообщение/документ/данные в той же форме или нет.

Неотрекаемость

PKI предоставляет механизм цифровой подписи онлайн-транзакций (файлов, электронных писем, документов и т. д.), Способ физического подписания документов и прочего. Таким образом, это служит доказательством того, что лицо, подписавшее его, является источником данных. И, следовательно, это также делает невозможным для отправителя отрицать, что он/она был тем, кто подписал и отправил его. Это называется «неотрекаемость».

Недостатки инфраструктуры открытых ключей

Хотя существует много преимуществ инфраструктуры открытых ключей и предоставляемого шифрования, мы признаем, что она не идеальна. Также есть некоторые специфические недостатки, на которые стоит обратить внимание:

Скорость

PKI - это чрезвычайно безопасный процесс, который обеспечивает то, что должен. Большая часть кредита идет на пару ключей и сверхсложные математические алгоритмы. Однако эта сложность приводит к дополнительным вычислительным затратам при шифровании данных в больших объемах. В результате это замедляет процесс передачи данных до минимальной степени, порядка 5 миллисекунд (мс), чтобы быть точным. С точки зрения использования процессора, разница между зашифрованными и незашифрованными соединениями составляет 2%. Хотя это различие довольно мало, вы можете рассмотреть возможность перехода на HTTP/2 для ускорения процесса передачи данных.

Компромисс закрытого ключа

Математика, стоящая за PKI, должна быть настолько сильной, что даже суперкомпьютеры (не говоря уже о хакерах) не смогут взломать ее в течение практического времени. Однако вся безопасность PKI не зависит от непобедимой математики; это также зависит от безопасности закрытого ключа, так как он может расшифровать данные, зашифрованные открытым ключом.

Поэтому, если закрытый ключ скомпрометирован, злоумышленнику не нужно взламывать сверхсложные математические алгоритмы. Они могут расшифровывать данные (как прошлого, так и будущего) с помощью закрытого ключа, а также могут имитировать сервер, чтобы обмануть клиентов. Это может привести к взлому корпоративной секретной информации, паролей, финансовой информации и т.д. Другими словами, это может привести к беспрецедентным бедствиям. Это серьезная причина для беспокойства при использовании PKI.

Опора на Центры сертификации

PKI это не технология, это система. И, как и любая другая система, она имеет компоненты. Одним из ключевых компонентов PKI являются Центры сертификации, которые выдают сертификаты. Как мы видели ранее, ЦС должны проводить процесс проверки и подписывать цифровые сертификаты, чтобы удостовериться, что сертификаты выдаются только законным людям/организациям. Но если по какой-то причине ЦС будет скомпрометирован, то это может стать причиной нарушения безопасности для миллионов людей и организаций во всем мире.

Как PKI работает в SSL/TLS

В мире более 4,5 миллиардов интернет-пользователей, и все они используют PKI через SSL/TLS, даже если они не знают об этом. Поскольку вы читаете это предложение прямо сейчас, ваш браузер и наш сервер передают данные посредством процесса шифрования PKI, известного как «рукопожатие SSL/TLS». Давайте рассмотрим этот процесс немного подробнее:

1. Во-первых, когда клиент (браузер) посещает веб-сервер по запросу пользователя, клиент отправляет серверу свои поддерживаемые комплекты шифров и совместимую версию SSL/TLS, чтобы инициировать соединение. Это рассматривается, как сообщение «привет клиенту».

2. В свою очередь, веб-сервер проверяет комплекты шифров вместе с версией SSL/TLS и отправляет свой открытый сертификат клиенту вместе с сообщением «сервер привет».

3. Получив файл сертификата, клиент (браузер) аутентифицирует его. Если сертификат признан действительным, браузер инициирует процесс проверки секретного ключа, зашифровав «секретный ключ» открытым ключом сертификата SSL/TLS.

4. В свою очередь, веб-сервер дешифрует секретный ключ своим закрытым ключом.

5. Теперь и клиент, и сервер генерируют сеансовые ключи из случайного клиента, случайного сервера. Этот ключ сеанса, сгенерированный обоими, должен быть одинаковым.

6. Клиент отправляет «готовое» сообщение, зашифрованное с помощью ключа сеанса.

7. Сервер отправляет «готовое» сообщение, зашифрованное с помощью ключа сеанса.

После того как все вышеперечисленные шаги выполнены и процесс установления связи SSL/TLS завершен, между клиентом и браузером устанавливается безопасное соединение.

(Примечание. Вышеупомянутый процесс рукопожатия относится к TLS версии 1.2. Хотя этот процесс довольно сложный, мы упростили его здесь для лучшего понимания. Ознакомьтесь с этим постом для более подробного изучения процесса SSL / TLS. Это также важно отметить, что TLS 1.3 также используется, но TLS 1.2 используется чаще на момент написания этой статьи.)

Последнее слово

Мы думаем, что полностью ответили на ваш вопрос «что такое PKI?» Как вы теперь знаете, инфраструктура открытых ключей - это каменная стена, которая защищает киберпреступников от наших электронных писем, паролей, финансовых данных, личных сообщений и т.д. Это то, что формирует основу сегодняшней веб-безопасности - и невозможно представить мир без это, учитывая, что PKI защищает нас от многих фронтов.

Является ли PKI неразрушимым? Нет, у него есть возможности для улучшения; и именно поэтому время от времени мы видим изменения в экосистеме PKI. Ведущие мировые Центры сертификации активно действуют и всегда ищут способы улучшить нашу безопасность. Можно с уверенностью сказать, что мы в лучших руках.